Windows中毒无法打开任务管理器杀毒实践

文档概述

本文档记录了Windows服务器遭遇挖矿病毒入侵后的应急响应与深度清理最佳实践,适用于Windows服务器运维人员、安全工程师及系统管理员。当您的服务器出现 CPU 负载异常飙升、系统响应缓慢、任务管理器无法打开 等疑似挖矿病毒感染的场景时,可参考本文档进行排查与处置。

操作提示

- 备份前置要求:挖矿病毒通常会篡改系统核心命令、动态链接库及定时任务,清理过程可能影响系统稳定性,请务必在操作前完成 系统快照备份 与 重要数据备份。

- 环境适配说明:本文档以 Windows Server 2019 系统为例,不同版本的 Windows 系统可能存在差异,请根据实际环境调整。

- 权限要求:所有操作需使用管理员权限执行。

- 最小影响原则:建议在测试环境验证方案后,再对生产环境执行操作。

最佳实践

问题现象

用户反馈无法打开任务管理器,并且服务器操作异常卡顿。

问题分析

- 首先通过

BCM监控查看资源占用情况,发现监控数据缺失,系统资源不足会导致采集任务无法正常采集上报数据。 -

使用

VNC登录用户虚机,确实比较卡顿,无论是在任务栏右键打开任务管理器,还是在cmd界面执行Taskmgr.exe,均无响应。可能原因如下:

- CPU或内存使用率过高,资源不足无法打开新的任务窗口。

Taskmgr.exe程序或者其依赖的库被篡改,导致无法打开。

- 根据两个疑点排查,首先查看文件是否被篡改

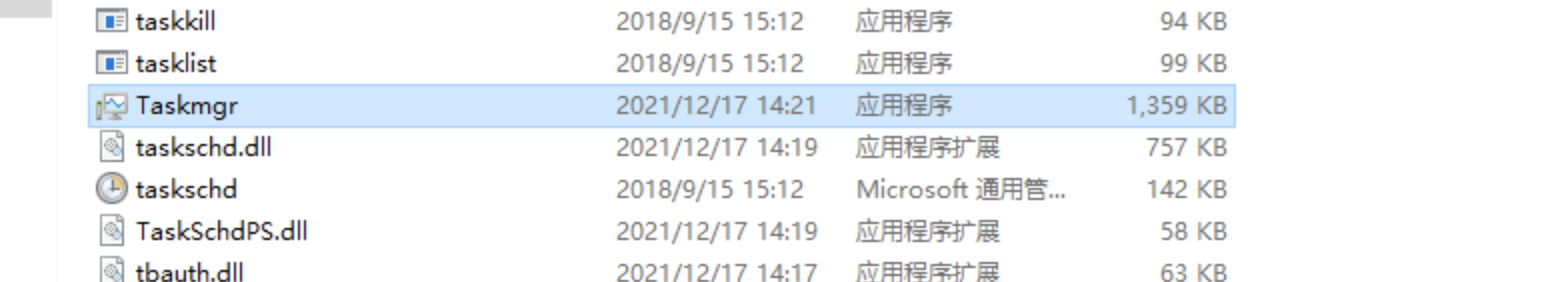

使用与用户相同的Windows Server 2019镜像创建新系统,对比c:\windows\system32\taskmgr.exe文件大小、MD5值和生成时间,发现与正常系统一致,初步判定taskmgr.exe未被篡改。

再查看CPU使用率,由于任务管理器无法打开,尝试使用tasklist命令查看进程及CPU占用,但tasklist仅显示内存使用率和CPU占用时长,未直接显示使用率百分比及总体使用率。尝试命令资源监视器resmon也无法打开。

-

使用Process Explorer替代任务管理器, 从微软官方下载最新版的Process Explorer,Process Explorer是任务管理器的加强版,可查看Windows进程详细信息,如线程信息、加载的DLL和句柄等。

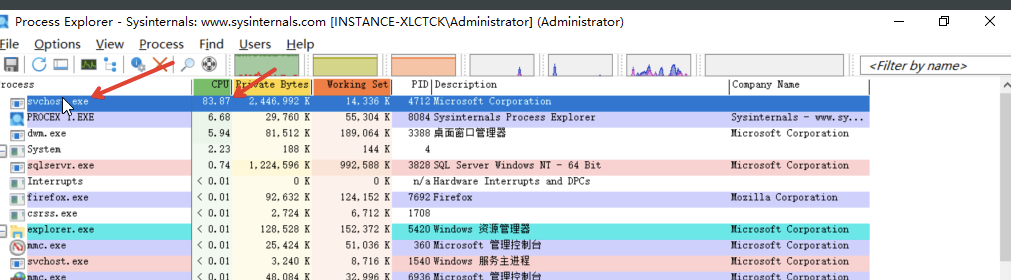

使用Process Explorer查看,可以看到CPU使用率达到90%以上,其中svchost.exe占用达到83%(有时会升到90%以上)

关于svchost.exe的说明:

SVCHOST.EXE位于Windows\system32系统文件夹,文件描述为“Generic Host Process for Win32 Services”。当Windows启动时,SVCHOST.EXE会自动检查Windows注册表中的系统服务配置,构建系统服务列表,并将相关的.DLL动态链接库文件加载为运行中的系统服务,因此可将其视为“系统服务宿主程序”。由于每个

SVCHOST.EXE进程可加载一个或多个系统服务,任务管理器中通常会显示多个SVCHOST.EXE进程同时运行,这是正常设计。

当svchost.exe加载的程序发生异常时,可能会占用过高的资源。排查方法如下:

- 通过Process Explorer定位占用资源较多的

SVCHOST.EXE进程,右键选择Properties(属性),切换至Services(服务)选项卡,查看该进程加载的系统服务。 - 在Windows任务管理器的“进程”选项卡中查看占用资源较高的

SVCHOST.EXE进程对应的PID(若未显示PID,可在“查看”菜单中选择“列设置”,勾选“PID”复选框)。

以管理员权限运行命令提示符(CMD.EXE),执行以下命令查看进程对应的服务:

1TASKLIST /SVC执行结果示例:

1映像名称 PID 服务

2SVCHOST.EXE 1104 DcomLaunch,TermServices

3SVCHOST.EXE 1188 RpcSs- 病毒或木马程序常伪装成svchost.exe进行挖矿,占用大量运算资源。常见伪装方式包括使用相近名称(如svch0st.exe)或在非系统目录中使用相同名称。

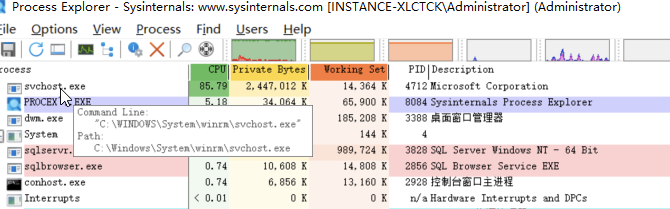

通过Process Explorer查看该进程的运行目录:

发现该进程路径为c:\windows\system\winrm\svchost.exe,而正常系统程序路径为c:\windows\system32\svchost.exe,两者路径相似但存在差异。

进一步检查发现c:\windows\system\winrm目录为新增目录,创建时间为2022年12月24日(周六),用户在周一上班时发现服务器异常。

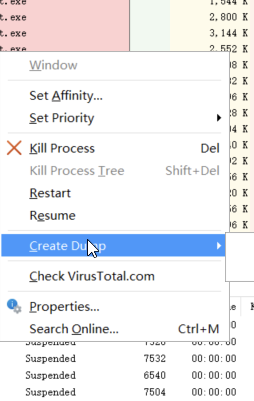

- 尝试查杀该恶意进程,通过

Process Explorer终止进程后,发现进程会自动重启。尝试将进程挂起,CPU利用率明显下降。

Process Explorer提供以下进程操作选项:

- Set Affinity:设置CPU使用规则,如限制进程仅使用特定CPU核心

- Suspend/Resume:挂起/恢复进程,挂起后进程不再占用CPU资源

- Restart:重启进程

- Kill process:终止进程(但恶意进程可能会被其他进程拉起)

- 但任务管理器仍无法启动,怀疑入侵者利用了注册表映像劫持(IFEO)机制,对

taskmgr.exe的启动行为进行了控制。

在cmd窗口,输入regedit, 打开Windows注册表,看到如下注册表项,右键,然后选择删除“taskmgr.exe”,重新启动taskmgr.exe,任务管理器正常打开。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\taskmgr.exe

处理方案

- 病毒样本确认

使用 Process Explorer 定位到恶意 svchost.exe 程序所在路径:c:\windows\system\winrm\svchost.exe,非正常系统程序路径 c:\windows\system32\svchost.exe,且该进程文件为新增,非系统预置,判断为病毒程序。

- 清理恶意文件

1# 使用 Process Explorer 挂起恶意进程

2# 然后删除恶意文件

3rm c:\windows\system\winrm\svchost.exe- 清理注册表恶意篡改项

在cmd窗口输入regedit打开Windows注册表,找到并删除以下注册表项:

1HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\taskmgr.exe- 清除持久化后门

检查并删除恶意定时任务和自启动项:

1# 查看任务计划

2schtasks /query /fo list /v

3# 查看注册表自启动项

4reg query HKLM\Software\Microsoft\Windows\CurrentVersion\Run

5reg query HKCU\Software\Microsoft\Windows\CurrentVersion\Run- 修复系统文件

1# 使用系统文件检查器修复被篡改的系统文件

2sfc /scannow附:更多研判时,可观察是否存在其他自启动项或服务,按需清理。

结果验证

- 资源负载验证执行

tasklist 命令确认 CPU 使用率恢复至正常范围。

- 进程完整性验证使用

Process Explorer 扫描,未发现隐藏进程;

- 系统功能验证

尝试打开任务管理器,确认可以正常启动。

安全加固建议

-

基础配置加固

- 修改远程桌面默认端口(如从 3389 改为其他端口,Windows修改默认远程端口),并限制远程登录IP范围。

- 使用安全组限制对外开放的端口,仅放行必要业务端口。

- 服务器使用高强度密码,并定期更换。

- 定期做数据备份,可使用自动快照功能。

-

入侵检测增强

- 部署主机安全防护工具,如Windows Defender或第三方杀毒软件,实时监控进程异常、文件篡改与登录行为。

- 开启系统日志审计,配置事件查看器中的安全日志、系统日志的远程备份与告警。

- 定期检查系统更新,及时安装安全补丁。

-

权限与访问控制

- 遵循最小权限原则,避免业务进程使用管理员权限运行。

- 定期清理无用账号与密钥,限制远程桌面登录IP范围。

-

应急响应优化

- 当系统工具被篡改时,寻找官方替代品,如使用

Process Explorer替代任务管理器。 - 针对Windows系统,经常会出现

explorer.exe或者svchost.exe占用资源过大问题,不一定全部是虚机被黑导致,具体问题具体分析。

- 当系统工具被篡改时,寻找官方替代品,如使用